隨著電子信息化和網(wǎng)絡(luò)的發(fā)展�����,從企業(yè)到個人��、從公共到私人的信息都在電子化和網(wǎng)絡(luò)化��,企業(yè)數(shù)據(jù)和個人信息泄漏已經(jīng)成為社會當(dāng)今普遍的問題��。對于企業(yè)重要數(shù)據(jù)的泄漏��,可能會直接或間接的給企業(yè)帶來重大的經(jīng)濟(jì)損失�。數(shù)據(jù)防泄漏技術(shù)已經(jīng)被許多IT企業(yè)所關(guān)注和使用�����,并且?guī)椭灸軌驅(qū)χ匾兔舾袛?shù)據(jù)進(jìn)行保護(hù)和管理����。

一、跨域數(shù)據(jù)共享面臨的安全風(fēng)險

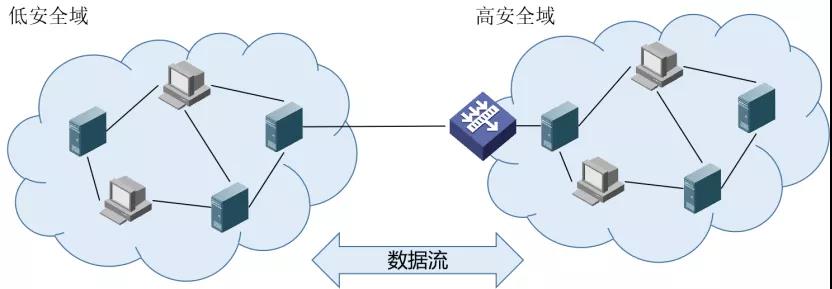

隨著等級保護(hù)制度的實施��,通信基礎(chǔ)設(shè)施安全已經(jīng)能夠得到保障�,跨域數(shù)據(jù)共享安全焦點(diǎn)逐漸轉(zhuǎn)向業(yè)務(wù)深水區(qū)。由于各組織的職責(zé)不同��,同一類數(shù)據(jù)在不同單位的安全要求級別存在較大差異���,某些權(quán)屬部門采集的數(shù)據(jù)范圍大���、處理權(quán)限高��,而某些相關(guān)部門所需的數(shù)據(jù)范圍小����,處理權(quán)限低��,由此形成了高安全域和低安全域差別����。

根據(jù)美國安全桔皮書中的BLP(Bell-Lapudula)訪問控制模型的定義,當(dāng)數(shù)據(jù)由高安全域流向低安全域����,即高密低流,則會導(dǎo)致數(shù)據(jù)機(jī)密性風(fēng)險�����。在實際敏感數(shù)據(jù)防護(hù)監(jiān)管體系中����,跨域數(shù)據(jù)共享可能面臨數(shù)據(jù)自身的機(jī)密性風(fēng)險和防護(hù)監(jiān)管難題,主要包括:

1�����、敏感數(shù)據(jù)暴露

由于技術(shù)、管理����、人員等多種因素的影響,跨域數(shù)據(jù)共享最可能面臨的風(fēng)險是高安全域向低安全域開放其無權(quán)訪問的數(shù)據(jù)��,即低安全域明明只需要數(shù)據(jù)A���,但是在高安全域中,A��、B數(shù)據(jù)是同一類數(shù)據(jù)的不同屬性��,高安全域在數(shù)據(jù)共享時未加以處理和區(qū)分��,從而導(dǎo)致數(shù)據(jù)B泄露到了低安全域����。

2、主體責(zé)任不清

在數(shù)據(jù)共享過程中����,原始的數(shù)據(jù)擁有者需承擔(dān)數(shù)據(jù)的真實性、準(zhǔn)確性����、機(jī)密性責(zé)任����,并需為數(shù)據(jù)安全持續(xù)進(jìn)行組織��、人員�、技術(shù)、資金投入��。但是當(dāng)數(shù)據(jù)獲得者通過數(shù)據(jù)共享擁有了一份新的數(shù)據(jù)拷貝����,就成為了新的數(shù)據(jù)擁有者,隨著數(shù)據(jù)共享的范圍增加���,數(shù)據(jù)安全的主體責(zé)任就可能隨著共享范圍的增加��,被新的數(shù)據(jù)擁有者所忽略����。

3�����、防護(hù)強(qiáng)度降級

根據(jù)《DSMM數(shù)據(jù)安全成熟度模型》的定義,組織的數(shù)據(jù)安全能力成熟度分為五個級別�����,代表了組織從隨機(jī)��、無序���、無法復(fù)制的能力,到可度量�����、可預(yù)測、不斷改進(jìn)和優(yōu)化的不同級別能力模型���。不同組織的成熟度級別不同���,對數(shù)據(jù)安全防護(hù)的強(qiáng)度就存在差異,根據(jù)木桶原理����,數(shù)據(jù)的整體安全防護(hù)能力取決于防護(hù)能力最差的那塊短板。

4���、追蹤溯源困難

指望目前的安全防護(hù)措施能夠百分之百的防止敏感數(shù)據(jù)泄露是不現(xiàn)實的�,一旦發(fā)生數(shù)據(jù)泄露事件,則需組織具備能力��,回溯泄露源頭�����,追蹤泄露路徑�,實施調(diào)查取證。在數(shù)據(jù)共享之后�����,所有安全域內(nèi)的數(shù)據(jù)訪問日志的完整性受到挑戰(zhàn)���,任意安全域內(nèi)的日志遭到破壞�����,都會給追蹤溯源造成不利影響���。

未來,跨域數(shù)據(jù)共享將成為常態(tài),實施有效的跨域數(shù)據(jù)泄露防護(hù)方法是推進(jìn)跨域數(shù)據(jù)共享的重要手段之一���。

二�����、公有云的數(shù)據(jù)泄漏風(fēng)險

IBM針對全球470家公司����,2200+數(shù)據(jù)泄露案例做了深入的調(diào)查分析�,發(fā)現(xiàn)Top5行業(yè)分布:金融行業(yè) 16%、服務(wù)行業(yè) 15%��、制造業(yè)14%�、高新技術(shù)行業(yè)13%、零售業(yè) 7%���。數(shù)據(jù)丟失的主要原因:1來至外部黑客攻擊和來至內(nèi)部人員竊取48%2員工信息處理不當(dāng)27%3系統(tǒng)故障25% (應(yīng)用錯誤,以外的數(shù)據(jù)轉(zhuǎn)存/泄露����,數(shù)據(jù)傳輸過程中的邏輯錯誤, 身份驗證失敗, 數(shù)據(jù)恢復(fù)失敗等)

公有云數(shù)據(jù)防泄漏產(chǎn)品需具備:

1、可通過機(jī)器學(xué)習(xí)自動發(fā)現(xiàn)���、分類和保護(hù)云中的敏感數(shù)據(jù)���、建立機(jī)密數(shù)據(jù)流轉(zhuǎn)圖����。

2�����、在控制面板中看到敏感數(shù)據(jù)是如何被使用的����、存儲到什么位置。

3�、有能力檢測到未知授權(quán)的訪問和數(shù)據(jù)意外泄露報警。

4���、有能力滿足GDPR���、PCI-DSS、國內(nèi)等保方面的安全合規(guī)�����。

三、DLP技術(shù)能實現(xiàn)什么

數(shù)據(jù)防泄漏保護(hù)是通過一定的技術(shù)手段��,防止企業(yè)的特定數(shù)據(jù)或信息資產(chǎn)以違反安全策略規(guī)定的形式流出企業(yè)的一種策略�����。對很多新興科技企業(yè)�,研發(fā)部門往往是企業(yè)的核心部門,掌握著大量敏感數(shù)據(jù)���。關(guān)于企業(yè)內(nèi)部泄密有很多大家耳熟能詳?shù)膱鼍埃?/span>

1�����、研發(fā)工程師在離職前�����,將核心技術(shù)源代碼下載至個人電腦���,并加入競爭對手公司或創(chuàng)立自己的公司����;

2、自主設(shè)計的產(chǎn)品信息被發(fā)現(xiàn)在黑市交易,例如����,源代碼、設(shè)計圖紙���、技術(shù)規(guī)范等��;

3����、企業(yè)員工將高敏感度的公司信息(如企業(yè)戰(zhàn)略��、營銷計劃��、科研產(chǎn)品信息等)上傳至公共論壇或社交網(wǎng)站上���;

4�、以上場景只是數(shù)據(jù)泄露場景的冰山一角��,數(shù)據(jù)防泄漏對于很多企業(yè)來說可謂是至關(guān)重要�����,且能夠直接為企業(yè)避免或減少損失。

傳統(tǒng)的DLP系統(tǒng)可以在數(shù)據(jù)存儲和傳輸過程中進(jìn)行實時掃描���,識別這些數(shù)據(jù)是否違反現(xiàn)有策略規(guī)則��,進(jìn)而對數(shù)據(jù)外發(fā)事件進(jìn)行靜默審計�����,隔離可疑文件�,加密數(shù)據(jù)或直接阻攔傳輸���,大致做法:

1�����、深入業(yè)務(wù)部門做涉密數(shù)據(jù)���、數(shù)據(jù)分級、傳輸途徑���、存儲位置以及使用人及部門調(diào)研�����,最終形成業(yè)務(wù)系統(tǒng)數(shù)據(jù)流轉(zhuǎn)圖����。(人工)

2���、通過數(shù)據(jù)防泄密系統(tǒng)自動化監(jiān)控網(wǎng)絡(luò)�、主機(jī)的數(shù)據(jù)泄露風(fēng)險評估����。

3、部署DLP系統(tǒng)阻斷以上泄露途徑����。傳統(tǒng)的數(shù)據(jù)存儲位置一般都是內(nèi)部網(wǎng)盤、文件服務(wù)器��、PC本地��。泄漏點(diǎn)途徑:U盤���、打印���、MSN����、應(yīng)用程序控制��、https上傳等��。

數(shù)據(jù)防泄漏產(chǎn)品經(jīng)過這幾年的發(fā)展��,技術(shù)方面已經(jīng)產(chǎn)生了很大的變化����,傳統(tǒng)的數(shù)據(jù)分級已經(jīng)變成AI方式識別和分類、通過正則表達(dá)式�、文件指紋的方式也逐步被AI機(jī)器學(xué)習(xí)方式所取代。數(shù)據(jù)落磁加密已經(jīng)從傳統(tǒng)的Agent透明加密演變成以KMS為核心的文件加密系統(tǒng)���。

四�����、DLP實施前要做好的工作

為了更精準(zhǔn)地保護(hù)企業(yè)的敏感數(shù)據(jù)���,提升后期DLP運(yùn)維的效率,在實施DLP項目之前,有幾件需要提前做好的工作:

1��、數(shù)據(jù)分級分類:

企業(yè)需要針對自身所持有的數(shù)據(jù)進(jìn)行分級分類�����,而后對特定等級的數(shù)據(jù)進(jìn)行DLP策略的實施�����。如:企業(yè)將數(shù)據(jù)分級為絕密���、機(jī)密、內(nèi)部�����、公開四個等級�,并僅針對絕密和機(jī)密數(shù)據(jù)實施數(shù)據(jù)防泄漏保護(hù)。部分行業(yè)有專門針對數(shù)據(jù)分級分類的國家政策規(guī)定或指導(dǎo)�,如證券期貨行業(yè)的《證券期貨類數(shù)據(jù)分級分類指引》,企業(yè)可根據(jù)國家規(guī)定�、行業(yè)實踐進(jìn)行相應(yīng)的數(shù)據(jù)分級分類工作。

2����、人員角色和崗位權(quán)限定義:

一般情況下DLP產(chǎn)品會讀取企業(yè)的AD域信息來進(jìn)行管控����。如果企業(yè)實施精細(xì)化管理���,AD域的準(zhǔn)確性將會是一個影響DLP管理效果的重要因素�,否則企業(yè)人工維護(hù)人員信息需要投入的人力成本將會非常高���。

3�、內(nèi)部溝通:

由于有很多企業(yè)會部署終端DLP��,這將需要在員工電腦上安裝軟件并且可能會影響到員工的日常操作流程�,管理層的重視與支持,自上而下進(jìn)行推廣�����,對于一個DLP項目的成功實施至關(guān)重要����。同時實施過程的數(shù)據(jù)識別、運(yùn)維階段的事件處理����,都離不開業(yè)務(wù)部門的支持�����,這都需要在實施前進(jìn)行充分的溝通��。

五�����、DLP實施技術(shù)層面的考量

目前市場上使用比較多的DLP類型有終端DLP,網(wǎng)絡(luò)DLP以及郵件DLP����。

1、終端DLP

會針對所安裝的終端的數(shù)據(jù)使用行為做監(jiān)控�,這也是目前應(yīng)用范圍最廣的DLP類型。即使設(shè)備在離線的狀態(tài)��,只要策略已經(jīng)在終端生效��,也會實施相應(yīng)的管控措施���。

2�、網(wǎng)絡(luò)DLP

一般是放在企業(yè)內(nèi)網(wǎng)出口位置,可以對發(fā)送的信息做第二道審核�����。同時有些產(chǎn)品為了減輕終端壓力�,圖像識別功能(如掃描的圖片,截圖或非文字轉(zhuǎn)換為PDF的文檔)也是放在網(wǎng)絡(luò)DLP中���。

3����、郵件DLP

一般是部署在郵件服務(wù)器上��,對于郵件發(fā)放進(jìn)行審核�����。有的企業(yè)郵箱是在外網(wǎng)可以登陸的����,此種方式可以減少這種在外網(wǎng)通過企業(yè)郵箱發(fā)送數(shù)據(jù)而產(chǎn)生數(shù)據(jù)泄露的風(fēng)險。

面向不同的需求和環(huán)境��,DLP有多種不同側(cè)重實施方案���,有的表現(xiàn)為設(shè)備強(qiáng)管控��,采用邏輯隔離手段����,構(gòu)建安全隔離容器;也有的表現(xiàn)為文檔強(qiáng)管控���,提供內(nèi)容源頭級縱深防御能力�。數(shù)據(jù)文檔的分類�����、分級����、加密�����、授權(quán)與管理���,也有行為強(qiáng)審計�,利用準(zhǔn)確關(guān)鍵字對數(shù)據(jù)操作行為的審計,對文檔的新建���、修改����、傳輸����、存儲、刪除的行為監(jiān)察�,還有智能管控,可識別��、可發(fā)現(xiàn)����、可管理,提供共性管控能力的DLP方案產(chǎn)品����。

為了防止內(nèi)部、外部人員有意���、無意造成的數(shù)據(jù)泄露而造成損失���,如今大多數(shù)數(shù)據(jù)庫通過數(shù)據(jù)加密來保證數(shù)據(jù)安全����,防止泄密����,這也是當(dāng)前最有效的解決辦法。以數(shù)據(jù)加密為核心的數(shù)據(jù)泄露防護(hù)(DLP)解決方案���,已經(jīng)成為主流方案��,并得到了眾多用戶的認(rèn)可���。